اجاره باج افزار (RaaS) چیست؟

دلیل افزایش حملات باج افزاری در سالهای اخیر چیه؟

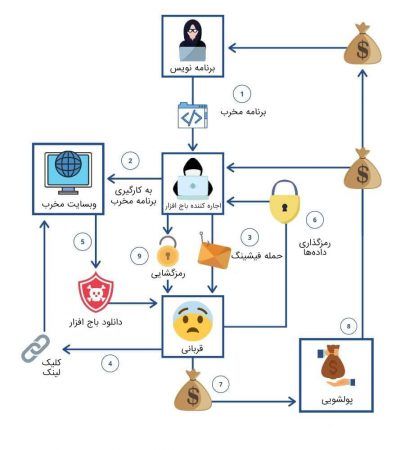

اجاره باج افزار یک مدل مبتنی بر خرید اشتراک است که شخص اجاره کننده را قادر میسازد که از نرم افزارهای باج افزاری که قبلا توسط شخص یا گروه دیگری توسعه یافتهاند برای اجرای حملات باج افزاری استفاده کند و شخص اجاره کننده درصدی از هر باج پرداخت شده توسط قربانیان را به دست میآورد. در حقیقت RaaS از مدل تجاری SaaS الهام گرفته شده است.

در گذشته، دانش برنامه نویسی برای همه هکرهای موفق یک الزام بود. اما حالا با ورود چنین سرویسی، چنین پیش نیاز فنی دیگر اهمیت چندانی ندارد. مثل تمام سرویسهای SaaS، کاربران RaaS نیازی به مهارت و حتی تجربه برای استفاده از آن ندارند. بنابراین، RaaS حتی تازه کارترین هکرها را قادر به اجرای حملات سایبری بسیار پیچیده میکند و سود نسبتاْ زیادی را به اجاره کنندههای خود پرداخت میکنند (بعضی از ارائه کنندگان سرویس RaaS تا ۸۰٪ از مبلغ هر باج پرداخت شده را به اجاره کنندگان میدهند). میانگین باج خواهی سایبری از سه ماهه سوم سال ۲۰۱۹ با افزایش ۳۳٪ به ۱۱۱,۶۰۵ دلار رسیده است. عدم نیاز به دانش فنی و درآمد بالقوه شگرف، باعث میشود که سرویسهای RaaS نقش پررنگی را در ازدیاد قربانیان حملات باج افزاری داشته باشند.

سرویس اجاره باج افزار چطور کار میکند؟

یک سرویس RaaS موفق، نیازمند یک باج افزار قدرتمند است که توسط توسعه دهندگان ماهر و مشهور طراحی شده است تا اجاره کنندگان را به ثبت نام و انتشار باج افزار وادار کند. اشخاص یا گروههای شناخته شده در این زمینه، باج افزاری را ایجاد میکنند که شانس نفوذ موفقیت آمیز در آن بالا و احتمال کشف آن بسیار کم باشد. پس از تولید باج افزار، آن را به یک زیرساخت چند کاربره تبدیل میکنند. بعد از آن باج افزار آماده اجاره به تعداد زیادی از کاربران است. مدل درآمدی RaaS کاملاْ شبیه به SaaS است، اجاره کنندگان می توانند با پرداخت یکباره یا اشتراک ماهیانه ثبت نام کنند. حتی بعضی از سرویسهای RaaS شرایط ثبت نام پولی ندارند و اجاره کنندگان میتوانند به صورت کمیسیونی ثبت نام و فعالیت کنند.

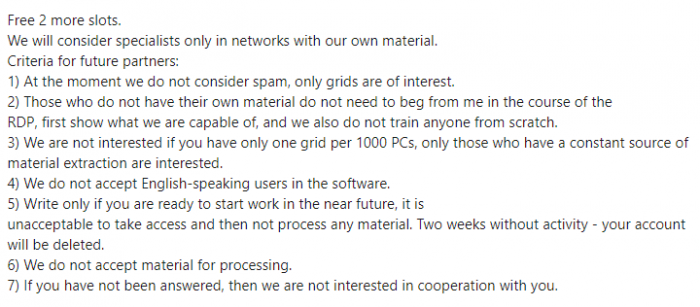

پس از اجاره باج افزار، مستندات آموزشی (مثل راهنمای قدم به قدم اجرای حمله) در اختیار اجاره کننده قرار میگیرد. حتی بعضی از سرویس دهندگان به اجاره کنندگان پنلی را ارائه میکنند که امکان نظارت بر هر حمله را میدهد. سرویس دهندگان برای جذب اجاره کنندگان در انجمنهای فعال در دارک وب تبلیغ میکنند. بعضی از گروههای شناخته شده مثل Circus Spider باج افزار خود را تنها در اختیار افرادی با مهارتهای فنی خاص میگذارند ولی اکثر گروهها علاقمند به انتشار سریع باج افزار خود هستند و شرایط استفاده سادهای دارند.

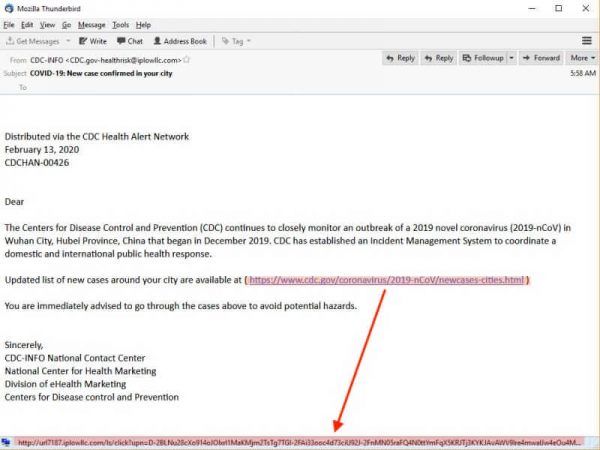

بیشتر باج افزارها از طریق حملات فیشینگ به دستگاه قربانی نفوذ میکنند. فیشینگ روشی است برای سرقت دادههای حساس (مثل پسوردها یا اطلاعات بانکی) از طریق یک منبع ظاهراْ بی ضرر. ایمیلهای فیشینگ رایجترین نوع حملات فیشینگ هستند. به قربانی ایمیلی ارسال میشود که به نظر معتبر میرسد، اما وقتی روی لینکی که در آن قرار گرفته کلیک میکنند، ناآگاهانه قربانی یک حمله سایبری میشوند. اجاره کنندگان خدمات RaaS نیز به همین روش یک ایمیل فیشینگ به نظر معتبر به قربانیان ارسال میکنند. با کلیک روی لینکی که در ایمیل درج شده، قربانی به وبسایتی هدایت میشود که باج افزار را مخفیانه دانلود میکند. از زمان همه گیری ویروس کورونا، ایمیلهای فیشینگ با موضوع Covid-19 به اینباکسها سرازیر شدند. این ایمیلها در بسیاری از موارد برای افراد ناآگاه و آموزش ندیده بسیار قانع کننده و طبیعی جلوه میکنند.

پس از دانلود شدن، باج افزار در سراسر سیستم آلوده شده منتشر میشود و گاهاْ فایروال و آنتی ویروسها را غیر فعال میسازد. بعد از غیرفعال شدن مکانیزمهای امنیتی سیستم، باج افزار ممکن است امکان دسترسی از راه دور را برای مهاجمین مقدور سازد. اگر نفوذ به چنین سطحی برسد، دستگاه آلوده شده به راحتی میتواند به عنوان یک دروازه ورودی به شبکه داخلی سازمان استفاده شود. باج افزارهایی که قادر به چنین نفوذی هستند، میتوانند یک سازمان را کاملا گروگان بگیرند.

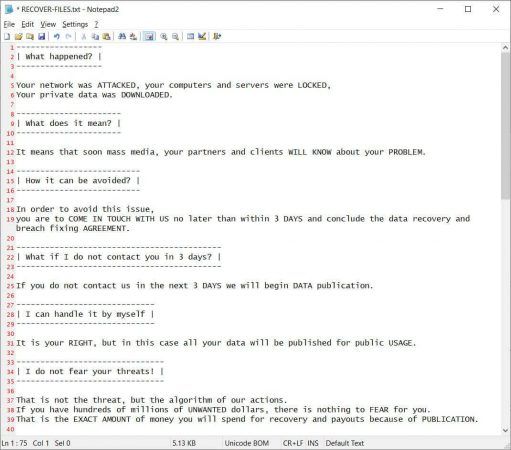

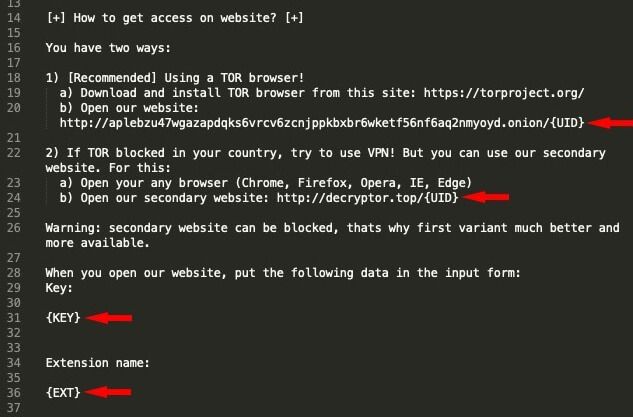

بعد از اینکه باج افزار بدون شناسایی پیشرفت خود را انجام داد، فایلهای قربانی به گونهای رمزگذاری میشوند که دیگر قابل دسترس نیستند. بعد از تکمیل حمله، مرحله اخاذی یا باج گیری آغاز می شود. معمولا یک فایل متنی در دستگاه قربانی قرار میگیرد که به قربانی میگوید تا در ازای کلید رمزگشایی برای دسترسی مجدد به فایلها، مبلغی را به عنوان باج پرداخت نماید.

بعضی از گروههای جرایم سایبری مثل گروه Maze، از مدل اخاذی مضاعف برای سازمانهای حساس و مهم استفاده میکنند؛ آنها در ازای دریافت کلید رمزگشایی درخواست باج میکنند و تهدید میکنند که اگر قبل از پایان مهلت داده شده پرداخت انجام نشود، تمام دادهها را در دارک وب منتشر میکنند. طبیعت فضای دارک وب آن را به محل مناسبی برای فعالیت مجرمین سایبری بدل کرده است، بنابراین هرگونه اطلاعات فاش شده، در اختیار تعداد زیادی از مجرمان سایبری و هکرهای کلاه سیاه قرار خواهد میگیرد. ترس از نفوذ و آسیب بیشتر، بسیاری از قربانیان حملات باج افزار را مجبور میکند تا خواسته مجرمان سایبری را قبول کنند.

برای پرداخت باج، به قربانیان دستور داده میشود که با استفاده از شبکه Tor به درگاه پرداخت اختصاصی متصل شوند، و باج را پرداخت کنند. بیشتر این پرداختها با رمزارزها (معمولاْ بیت کوین) انجام میشود به اضافه اینکه هر باج پرداختی، پولشویی میشود، بنابراین نمیتوان توسعه دهنده یا اجاره کننده باج افزار را ردیابی کرد.

آیا باید مبلغ باج را پرداخت کرد؟

اینکه باید مبلغ باج را پرداخت کرد یا خیر، تصمیم دشواری است. اگر تصمیم به پرداخت باج بگیرید، یعنی شما به مجرمین سایبری اطمینان کردهاید که قول خود را عملی خواهند کرد و در ازای باج پرداخت شده فایلهای شما را رمزگشایی میکنند. جرایم اینترنتی ذاتاْ غیراخلاقی هستند، بنابراین شما نمیتوانید به مجرمان سایبری اطمینان کنید که گوشه ای از اخلاقیات را حفظ کرده و قولهای خود را عملی کنند. در واقع بسیاری از اجاره کنندگان RaaS ترجیح میدهند وقت خود را برای یافتن قربانیان تازه صرف کنند، تا اینکه درگیر ارائه کلید رمزگشایی شوند و از طرف دیگر پرداخت باج به مجرمان سایبری باعث افزایش چنین حملاتی میشود و اجاره کنندگان بیشتری را به سمت استفاده از این سرویسها سوق میدهد.

چگونه از خود در مقابل باج افزارها محافظت کنیم؟

مؤثرترین استراتژی برای کاهش حملات باج افزاری، آموزش کاربران، ایجاد سیستمهای دفاعی و نظارت مستمر برای کشف آسیب پذیریهاست. در ادامه چند پیشنهاد برای محافظت از سازمان یا سیستم شخصی در مقابل باج افزارها آورده شده است:

- تمام درخواستهای اتصال در دستگاه کاربران را مدیریت کنید و فرآیندی برای تایید اعتبار ایجاد کنید.

- کاربران سازمان را در مورد چگونگی شناسایی حملات فیشینگ آموزش دهید.

- DKIM و DMARC را برای جلوگیری از استفاده مهاجمین از دامنه شما (برای انجام حملات فیشینگ) تنظیم نمایید.

- کلیه آسیب پذیریهایی که ممکن است برای سازمان شما یک تهدید جدی باشد، کنترل و برطرف نمایید.

- از دادههای خود به صورت منظم بکاپ گیری کنید.

- فقط به حافظههای ابری تکیه نکنید، از اطلاعات خود در حافظههای اکسترنال یا سرورهای داخلی بکاپ گیری کنید.

- از کلیک روی لینکهای مشکوک خودداری کنید. فیشینگ فقط از طریق ایمیل اتفاق نمیافتد، لینکهای مخرب ممکن است در صفحات مختلف وب یا حتی فایلها قرار گرفته باشند.

- از آنتی ویروسها و ضدبدافزارهای معتبر استفاده کنید. (مجانی به درد نمیخوره!)

- از به آپدیت بودن تمام دستگاهها و نرمافزارهای موجود اطمینان حاصل کنید.

- کاربران و کارکنان را نسبت به مهندسی اجتماعی آموزش و آگاهی دهید.

- سیاستهای محدودیت نرم افزار (Software Restriction Poilicies) را اعمال کنید تا از اجرای نرم افزارها در مسیرهای رایجی که باج افزارها قرار میگیرند (مثل پوشه temp) جلوگیری شود.

- اصول حداقل دسترسی (Principle of Least Privilege) را اعمال کنید تا هر اکانت کاربری یا سرویس اکانت تنها به اندازه نیاز مجوز دسترسی داشته باشد.